Kiedyś sposób na bezpieczny telefon był bardzo prosty. Wystarczyło nie instalować aplikacji pochodzących z niezaufanych źródeł. Niestety ostatnio coraz częściej mamy do czynienia ze szkodliwym oprogramowaniem, które nie zostało wykryte przez mechanizmy używane przez Google w celu zabezpieczenia oficjalnego sklepu Play, który jest używany przez wszystkie urządzenia z Androidem. Tym razem pracownicy firmy ESET raportują o zagrożeniu nazwanym TrojanDropper.Agent.BKY.

W takich przypadkach często głos zabierają klienci Apple, którzy zwracają uwagę na zalety wynikające z pewnej zamkniętości systemu iOS (Apple pozwala na instalację tylko aplikacji pochodzących z oficjalnego sklepu). Jednak i tam zdarzyła się swego rodzaju wpadka, ponieważ w App Store znalazły się aplikacje zainfekowane przez XcodeGhost. Słabym ogniwem okazali się tutaj deweloperzy, którzy z lenistwa pobrali środowisko programistyczne Xcode z nieoficjalnej strony. Wracając do tematu, wirus TrojanDropper.Agent.BKY został niezauważony przez mechanizmy Google, ponieważ przestępcy zdecydowali się na dość złożony, bo składający się aż ze czterech etapów, wektor ataku.

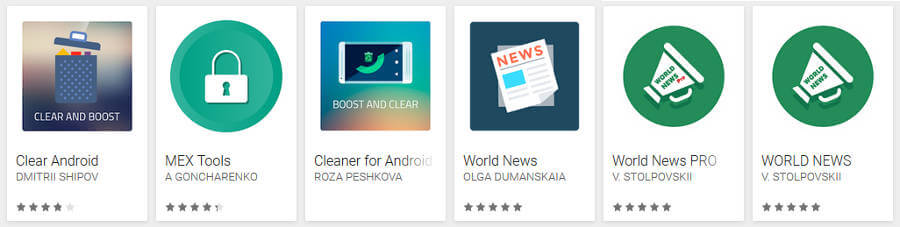

Specjaliści z firmy ESET znaleźli w sklepie Google Play sześć aplikacji zainfekowanych przez TrojanDropper.Agent.BKY.

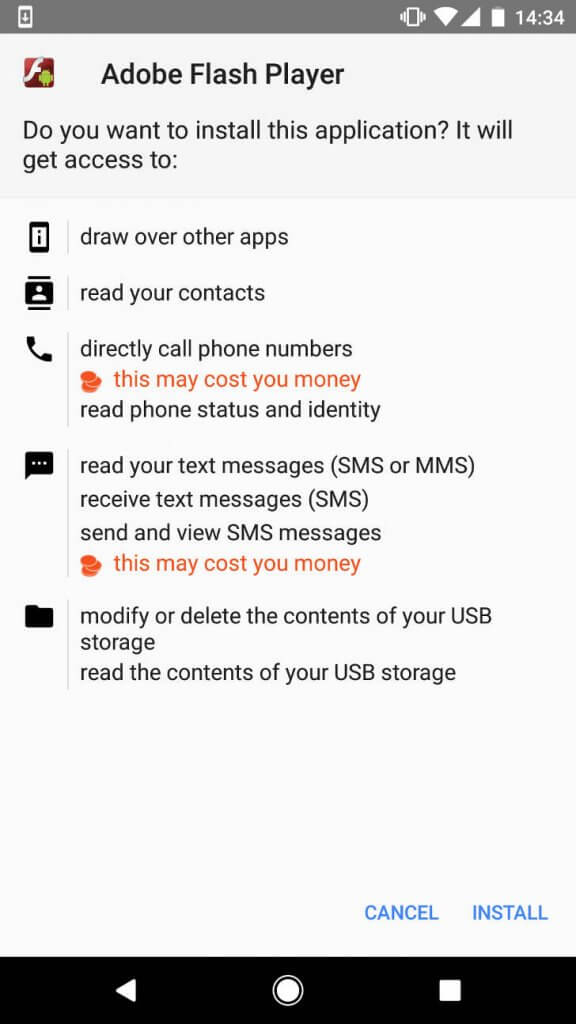

Mowa tutaj o programach: Clear Android, MEX Tools, Cleaner Android, World News, World News PRO oraz WORLD NEWS. Wszystkie one zostały już usunięte przez Google, a łączna ilość ich instalacji nie przekroczyła 13 tysięcy urządzeń. Jednak nie każda instalacja kończyła się infekcją urządzenia. Szkodliwy kod został pobrany z sieci prawie 3 tysiące razy. Skąd ta różnica? Wszystkie szkodliwe aplikacje nie wzbudzały podejrzeń użytkowników, ponieważ na liście uprawnień nie znajdowały się żadne podejrzane pozycje. Jednak zainfekowany program w tle rozpakowywał i rozszyfrowywał pierwszą porcję kodu, który za zadanie miał zrobienie dokładnie tego samego z kolejnym kodem. Dopiero ta właśnie podwójnie zabezpieczona porcja szkodliwego kodu pobierała w tle z zewnętrznego serwera aplikację zawierającego właściwego wirusa. Po pewnym czasie użytkownikowi pojawia się okno z prośbą o instalację dobre znanej aplikacji (np. Adobe Flash Player), która prosi o dostęp do wykonywania połączeń oraz przechwytywania i wysyłania SMS-ów. W końcowej fazie na telefonie użytkownika instalowany jest bankowy trojan, którego zadaniem jest przechwycenie loginu oraz hasła do konta bankowego, oraz danych o karcie kredytowej.

Źródło: ESET