Tego już za wiele, kiedy natknąłem się na ten news, to pomyślałem, że ktoś ma opóźniony zapłon i powielił informacje o luce sprzed niecałych 2 tygodni. Specjaliści z firmy Check Point ostrzegali wtedy przed malware, które może korzystać z luki w mechanizmie “Zezwól na wyświetlanie nad innymi aplikacjami”. Tym razem spece z tej samej firmy znaleźli w sklepie Google Play malware nazwane Judy, które mogło zainfekować aż 36,5 miliona użytkowników Androida.

Kiedyś, żeby być bezpiecznym, wystarczyło instalować na smartfonie aplikacje pochodzące z oficjalnego źródła. Niestety od dłuższego czasu nie jest to wystarczająca strategia. Przestępcy już dawno nauczyli się przemycać szkodliwy kod, który nie jest wykrywany przez skanery Google. Szyfrują go i dołączają do użytecznej aplikacji (np. gry), którą pobierają później miliony użytkowników.Tak było między innymi z FalseGuide (wirus znajdował się w aplikacjach imitujących poradniki do gier), Skinner, czy znaną już Hordą Wikingów.

Malware Judy robi z naszych smartfonów automatyczne klikacze reklam.

Wbrew pozorom nie jest to śmieszne. Kod zidentyfikowany przez firmę Check Point służy do generowania niewyobrażalnej ilości wyświetleń reklam, za co przestępcy dostają później pieniądze. Co prawda Judy nie wykrada Waszych danych, ale zużywa Wasz pakiet internetowy za każdą klikniętą reklamę. Dodatkowo spowalnia działanie smartfona i skraca czas życia na baterii. Robak znalazł się w ponad 50 aplikacjach, przy czym większość z nich została niedawno zaktualizowana. Nie wiadomo czy przestępcy zaimplementowali malware od razu, czy może początkowo chcieli zdobyć zaufanie użytkowników. Zgodnie z statystykami dostępnymi w sklepie Google Play, malware Judy mogło znaleść się na przynajmniej 8,5 miliona smartfonów, przy czym górna estymacja wynosi aż 36,5 miliona.

Malware znajduje się w aplikacjach pochodzących głównie od jednego studia.

Sygnatura wirusa znaleziona został przeważnie w aplikacjach napisanych przez Kiniwini. Co ciekawe wszystkie one zostały zaktualizowany pod koniec marca lub w kwietniu. Być może to właśnie wtedy został dodany szkodliwy kod. Co ciekawe specjaliści z firmy Check Point znaleźli tą samą sygnaturę również w pojedynczych aplikacjach pochodzących od innych programistów. Jednak nie wiadomo czy Judy zostało tam umieszczone przez przypadek (np. poprzez skopiowanie kodu), czy też przestępcy zaczęli sprzedawać robaka.

Studio Kiniwini (43 aplikacje):

- Fashion Judy: Snow Queen style

- Animal Judy: Persian cat care

- Fashion Judy: Pretty rapper

- Fashion Judy: Teacher style

- Animal Judy: Dragon care

- Chef Judy: Halloween Cookies

- Fashion Judy: Wedding Party

- Animal Judy: Teddy Bear care

- Fashion Judy: Bunny Girl Style

- Fashion Judy: Frozen Princess

- Chef Judy: Triangular Kimbap

- Chef Judy: Udong Maker – Cook

- Fashion Judy: Uniform style

- Animal Judy: Rabbit care

- Fashion Judy: Vampire style

- Animal Judy: Nine-Tailed Fox

- Chef Judy: Jelly Maker – Cook

- Chef Judy: Chicken Maker

- Animal Judy: Sea otter care

- Animal Judy: Elephant care

- Judy’s Happy House

- Chef Judy: Hotdog Maker – Cook

- Chef Judy: Birthday Food Maker

- Fashion Judy: Wedding day

- Fashion Judy: Waitress style

- Chef Judy: Character Lunch

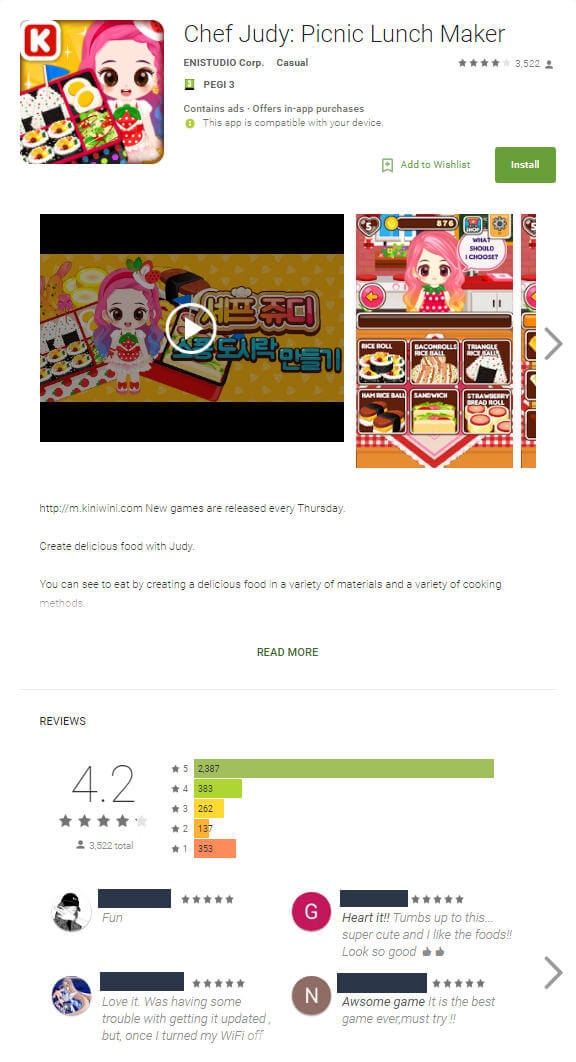

- Chef Judy: Picnic Lunch Maker

- Animal Judy: Rudolph care

- Judy’s Hospital: pediatrics

- Fashion Judy: Country style

- Animal Judy: Feral Cat care

- Fashion Judy: Twice Style

- Fashion Judy: Myth Style

- Animal Judy: Fennec Fox care

- Animal Judy: Dog care

- Fashion Judy: Couple Style

- Animal Judy: Cat care

- Fashion Judy: Halloween style

- Fashion Judy: EXO Style

- Chef Judy: Dalgona Maker

- Chef Judy: ServiceStation Food

- Judy’s Spa Salon

Pozostali deweloperzy (w sumie 9 aplikacji):

- 커플디데이 (커플기념일, 위젯)

- Dog Music (Relax)

- 카카오톡 대화분석기

- 황금기 알리미 (여성달력)

- 100억 가계부

- KatocPic(카톡픽) – 카톡프로필

- 필수추천 무료어플 77

- Spring-It’s stylish, it’s sexy

- Crafting Guide for Minecraft

Źródło: Check Point