Wszyscy powtarzają to, że żeby uniknąć zawirusowania telefonu z Androidem, to wystarczy instalować aplikacje pochodzących jedynie z zaufanych źródeł, czyli sklepu Google Play. Jednak metoda ta nie zawsze się sprawdza, o czym przekonaliśmy się w zeszłym roku przy okazji słynnej Hordy Wikingów. Tym razem użytkownicy Androida byli infekowani przez aplikację latarki, którą można było znaleźć w sklepie Google.

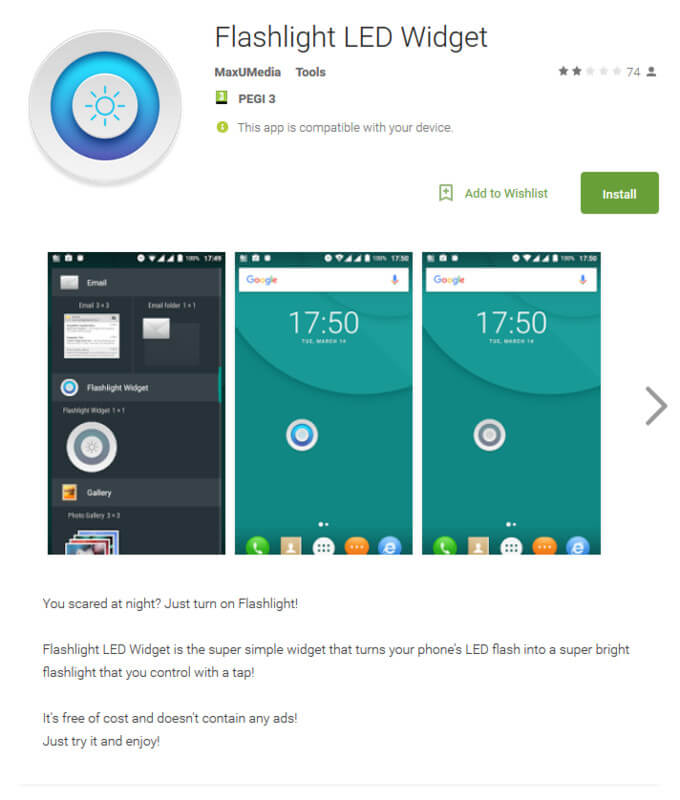

Felerna aplikacja nazywa się Flashlight LED Widget, a samo zagrożenie zostało odkryte przez ekspertów z firmy ESET. Analiza wykazała, że aplikacja służy do wykradania danych logowania do: aplikacji bankowej Commbank (najpopularniejszy bank w Australii), Facebooka, Instagrama, WhatsAppa oraz innych. Nadrzędnym celem cyberprzestępców jest kradzież pieniędzy, ale zależy im również na innych danych.

Zagrożenie wykrywane jest jako Trojan.Android/Charger.B.

Program co prawda działa jako latarka, ale w tle przechwytuje dane do logowania z aplikacji mobilnych oraz portali społecznościowych. Zasada działania jest dość interesująca. Jak wszyscy wiemy, poszczególne aplikacje uruchomione w systemie operacyjnym Android są od siebie odizolowane. Dlatego też cyberprzestępcy zdecydowali się na podrabianie ekranów logowań atakowanych aplikacji. Jednak oprócz tego aplikacja przechwytywała SMS-y, dzięki czemu możliwa był autoryzacja przelewów. Wszystko zostało zaplanowane w taki sposób, aby ofiara się nie zorientowała. Złośliwa latarka w skuteczny sposób ukrywała i maskowała swoje działania.

Google nie wykryło złośliwego kodu.

Cyberprzestępcy mają tylko jeden sposób na ominięcie zabezpieczeń stosowanych przez Google. Automatyczne skanery byłyby w stanie wykryć kod, który wykrada dane użytkowników. Jednak został on zaszyfrowany. Flashlight LED Widget po zainstalowaniu na smartfonie prosi o przyznanie uprawnień administratora. Niestety wiele osób nie widzi w tym nic niezwykłego. Jednak to właśnie te uprawnienia pozwalają cyberprzestępcom na robienie wszystkiego z naszym smartfonem. Mechanizm szpiegujący łączy się z serwerami przestępców i przesyła robione regularnie zrzuty ekranu oraz zdjęcie właściciela smartfona zrobione przednim aparatem. Najciekawsze w tym wszystkim jest to, że wirus zaprzestaje jakichkolwiek działań, jeżeli wykryje, że zainfekowany smartfon znajduje się na terenie Rosji, Ukrainy lub Białorusi. Całkiem możliwe, że z tych krajów pochodzą właśnie atakujący i chcą w ten sposób uniknąć konfliktu z lokalnymi organami ścigania.

Źródło: ESET