Poważna luka bezpieczeństwa systemu Android została odkryta przez pracowników firmy Check Point. Google wie o problemie, ale niestety nie jest w stanie go łatwo naprawić. Niestety, ale luka powstała w wyniku niedokładnego przemyślenia zmian mechanizmu uwierzytelnień aplikacji w Android Marshmallow. Aktualnie jest to otwarta furtka dla wszelkiego rodzaju malware, ransomware oraz innego świństwa, które czyha na użytkowników nawet w sklepie Google Play.

Takie właśnie są konsekwencje luk, które wykorzystują słabości architektury systemów operacyjnych. Ich naprawa jest tak złożona, że wymagana jest przebudowa głównych komponentów systemu, a nawet zmiana niektórych fundamentalnych założeń. Dlatego też deweloperzy w takich przypadkach przygotowują prowizoryczną poprawkę, która tylko łagodzi skutki problemu, ale go nie rozwiązuje. Natomiast pełne rozwiązanie dostępne jest dopiero w kolejnym wydaniu oprogramowania. Tak samo zrobiło Google.

Luka odkryta przez Check Point zostanie naprawiona w Android O, czyli Oreo.

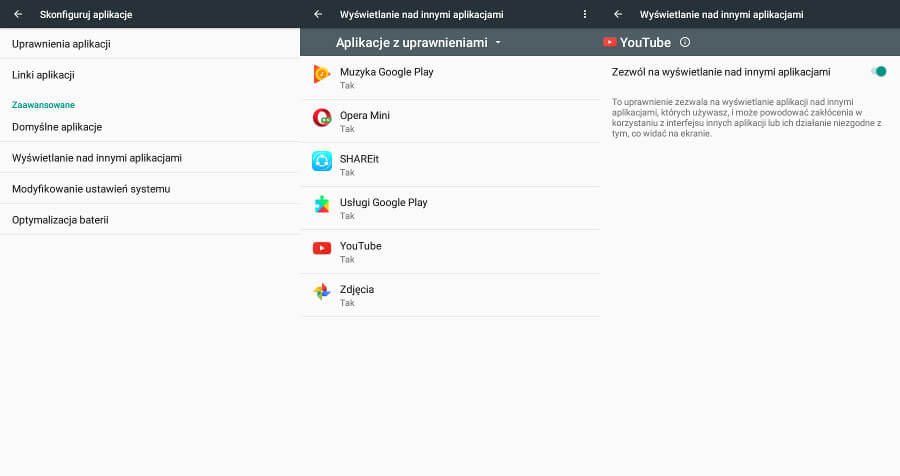

Problem pojawił się w systemie Android Marshmallow w wersji 6.0.0, w którym to został wprowadzony nowy model przyznawania uprawnień dla aplikacji. Składa on się z kilku grup, przy czym niektóre z nich uznawane są za niebezpieczne i są przyznawane one tylko na czas działania aplikacji. W praktyce oznacza to, że użytkownik musi zezwolić aplikacji na dostęp do tych uprawnień dokładnie w momencie, kiedy program poprosi o nie za pierwszym razem. Oprócz tego istnieje jeszcze specjalne uprawnienie, które nazywa się SYSTEM_ALERT_WINDOW, czyli Zezwól na wyświetlanie nad innymi aplikacjami. Początkowo użytkownicy mieli aktywować to uprawnienie manualnie z poziomu ustawień Androida.

Okazało się jednak, że wiele użytecznych i popularnych aplikacji (np. YouTube oraz Facebook Messenger) korzysta z tej funkcjonalności. Dlatego też wraz z aktualizacją Android Marshmallow 6.0.1 aplikacje zainstalowane z poziomu sklepu Google Play będą miały przyznawane uprawnienie SYSTEM_ALERT_WINDOW. Niestety korzysta z tego aż 74% wszelkiej maści ransomware, 57% adware’u oraz 14% malware wykradającego dane z aplikacji bankowych. Niestety tego typu oprogramowanie znajduje się nawet wśród aplikacji pochodzących z Google Play. Jest ono maskowane przez zaszyfrowanie złośliwego kodu.

Google ufa swojemu mechanizmowi Bouncer.

Aplikacje wysyłane do Google Play są skanowane pod kątem dziwnych zachowań. Cały proces polega na uruchamianiu aplikacji w wirtualnym środowisku (tj. emulatorze Androida) oraz monitorowaniu zachowania aplikacji. Jednak twórcy złośliwego oprogramowania nauczyli się tworzyć wirusy, które są w stanie rozpoznać czy aplikacja została uruchomiona na emulatorze, czy prawdziwym urządzeniu. W ten sposób szkodliwe procedury uruchamiane są jedynie w przypadku potwierdzenia występowania prawdziwego sprzętu. Dlatego też Bouncer nie jest w stanie wychwycić wszystkich zagrożeń.

Źródło: CheckPoint