Technologia LTE uchodzi za jedno z najbezpieczniejszych telekomunikacyjnych rozwiązań, z których korzystamy. Standardy 3GPP przewidują możliwość z używania kluczy autoryzacyjnych, które są bezpieczniejsze od rozwiązań używanych w GSM-ie. Dodatkowo operatorzy mają możliwość szyfrowania pakietów IP, co praktycznie uniemożliwia podsłuchanie przesyłanych komunikatów. Jednak naukowcom z uniwersytetów z Iowa City i West Lafayette udało się opracować 10 typów ataków na sieci LTE, które można przeprowadzić z użyciem niedrogiego sprzętu.

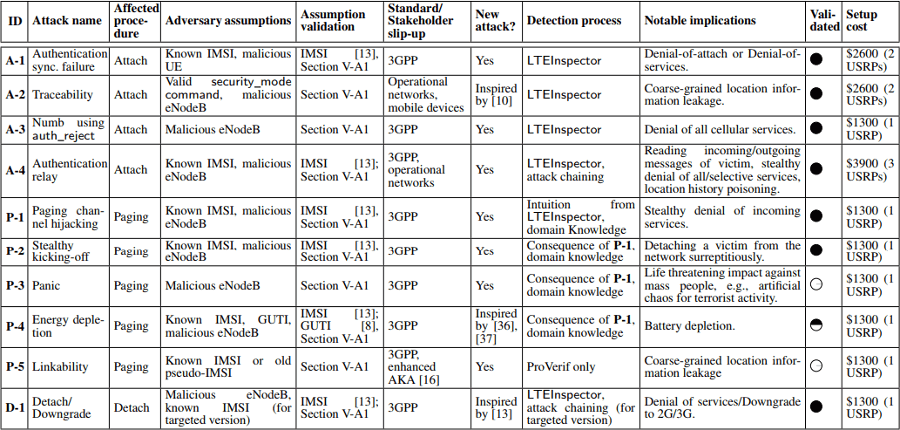

Amerykańscy naukowcy opracowali model sieci LTE, który posłużył im do badania odporności sieci komórkowych na przeprowadzane ataki. Narzędzie LTEInspector pozwala na modyfikowanie oraz podmienianie wiadomości przesyłanych pomiędzy elementami sieci LTE. Dzięki temu można sprawdzić zachowanie się systemu na ataki typu „man in the middle”. W praktyce oznacza to, że przestępca musiałby posiadać urządzenie, które podszywałoby się pod smartfona albo stację bazową. W dobie rozwiązań radia programowalnego (Software Defined Radio) nie stanowi to najmniejszego problemu. Naukowcy potwierdzili skuteczność opracowanych przez siebie ataków poprzez przeprowadzenie ich w zbudowanej do tego celu niewielkiej sieci LTE. Fałszywa stacja bazowa może zostać zbudowana przy użyciu platformy USRP B210, która kosztuje 1 300 dolarów. Ten sam sprzęt może zostać użyty do podszycia się pod smartfona ofiary.

Naukowcy odkryli 10 luk w podstawowych procedurach LTE

Opracowane ataki bazują na podmianie komunikatów przekazywanych podczas realizacji podstawowych procedur: attach (połączenie smartfona z siecią LTE), detach (rozłączenia smartfona z siecią) oraz paging (wywołanie urządzenia przez sieć LTE). Opracowane ataki są dość ciekawe. Większość z nich blokuje dostęp do sieci dla wybranej osoby, czy też rozłącza ją z siecią. Najbardziej kreatywny atak może zostać wykorzystany do spowodowania paniki wśród mieszkańców wybranego obszaru geograficznego poprzez wysłanie fałszywych wiadomości ostrzegawczych. W Stanach Zjednoczonych oraz Japonii funkcjonują systemy ostrzegania ludności o kataklizmach (trzęsienia ziemi, tsunami itd.) oraz innych zagrożeniach. Przykładowo na początku bieżącego roku, operator takie systemu działający na Hawajach wysłał przez przypadek fałszywy alarm dotyczący ataku rakietowego.

Naukowcy zwracają uwagę na to, że obecnie działające sieci LTE mogą nie zostać zabezpieczone przed odkrytymi podatnościami. Implementacja jakichkolwiek zmian, które nie byłyby zgodne ze standardami 3GPP, mogłaby spowodować powstanie problemów kompatybilnościowych ze sprzętem, który aktualnie funkcjonuje na rynku. Jednak operatorzy nie są w tej sytuacji bezradni. W Europie wielu dostawców szyfruje pakiety IP, które są wymieniane pomiędzy stacją bazową a elementami sieci szkieletowej operatora. Natomiast urządzenia podszywające się pod smartfony oraz modemy LTE można wykrywać poprzez monitorowanie nieprawidłowych zachowań w sieci.

Źródło: Ars Technica, LTEInspector: A Systematic Approach for Adversarial Testing of 4G LTE