Od kilku dni mamy do czynienia z początkiem jednej z największych afer dotyczącego bezpieczeństwa informatycznego. Dziennikarze Bloomberg przeprowadzili śledztwo, które wskazało, że serwerowe płyty główne dostarczane przez firmę Supermicro zostały zmodyfikowane przez chińskich szpiegów, którzy umieścili na nich sprzętowego backdoora. Mieli w ten sposób szpiegować Apple oraz Amazona. Jednak obie firmy stanowczo zaprzeczyły informacjom podanym przez dziennikarzy. Jaka jest prawda?

Dziennik Bloomberg jest szanowany za rzetelność. Dlatego artykuł, który opiera się na 17 niezależnych źródłach, wywołał dość spore zamieszanie w świecie IT. Dziennikarze przez rok zbierali informacje pochodzące od osób zaznajomionych ze sprawą. Byli to m.in. pracownicy Supermicro, Apple, Amazona oraz agencji rządowych USA. Sprzętowy backdoor miał zostać odkryty w 2015 roku przez kanadyjską firmę, która na zlecenie Amazonu badała bezpieczeństwo rozwiązań firmy Elemental Technologies. Amazon przymierzał się wtedy do jej zakupu. Podczas audytu odkryto, że na płycie głównej serwera Supermicro znajduje się dodatkowy element, który został dodany na etapie produkcji. Wyniki raportu miały zostać przekazane amerykańskim służbom, które wszczęły śledztwo w sprawie tajemniczego układu. Jak się później okazała, był on montowany na płytach głównych produkowanych w azjatyckich fabrykach Supermicro.

Chińczycy mieli przeprowadzić atak typu 'Supply Chain Attack’

Warto tutaj zaznaczyć, że Supermicro jest amerykańską firmą, która zatrudnia głównie Azjatów. Wynika to z tego, że serwery Supermicro są projektowane i montowane w Stanach Zjednoczonych, ale poszczególne elementy produkowane są w Chinach oraz innych azjatyckich krajach. Tak jest po prostu taniej. Jednak dla Supermicro nie jest to zwyczajna redukcja kosztów. Firma została założona przez Tajwańczyka, a język mandaryński jest oficjalnie stosowany w komunikacji wewnątrz firmy. Dodatkowo wszystkie najważniejsze telekonferencje organizowane są dwa razy. Pierwsze spotkanie odbywa się w języku angielskim, natomiast drugie w mandaryńskim. Ponoć te drugie są bardziej szczegółowe. Tego typu praktyki miały ułatwić zadanie chińskim służbom wywiadowczym, które mogły zinfiltrować amerykańską firmę. Przy czym nie wiadomo czy chińscy szpiedzy działali w szeregach Supermicro. Dziennikarze ustalili, że chińskie służby uderzyły w podwykonawców firmy, którzy byli odpowiedzialni za linie produkcyjne. Dyrektorzy fabryk mieli być nękani i zastraszani przez chińskich oficerów wywiadu, którzy oferowali również łapówki. W ten sposób sprzętowy backdoor miał się znaleźć na płytach głównych amerykańskiej firmy.

Nie ma dowodu na to, że Chiny kiedykolwiek skorzystały z backdoora

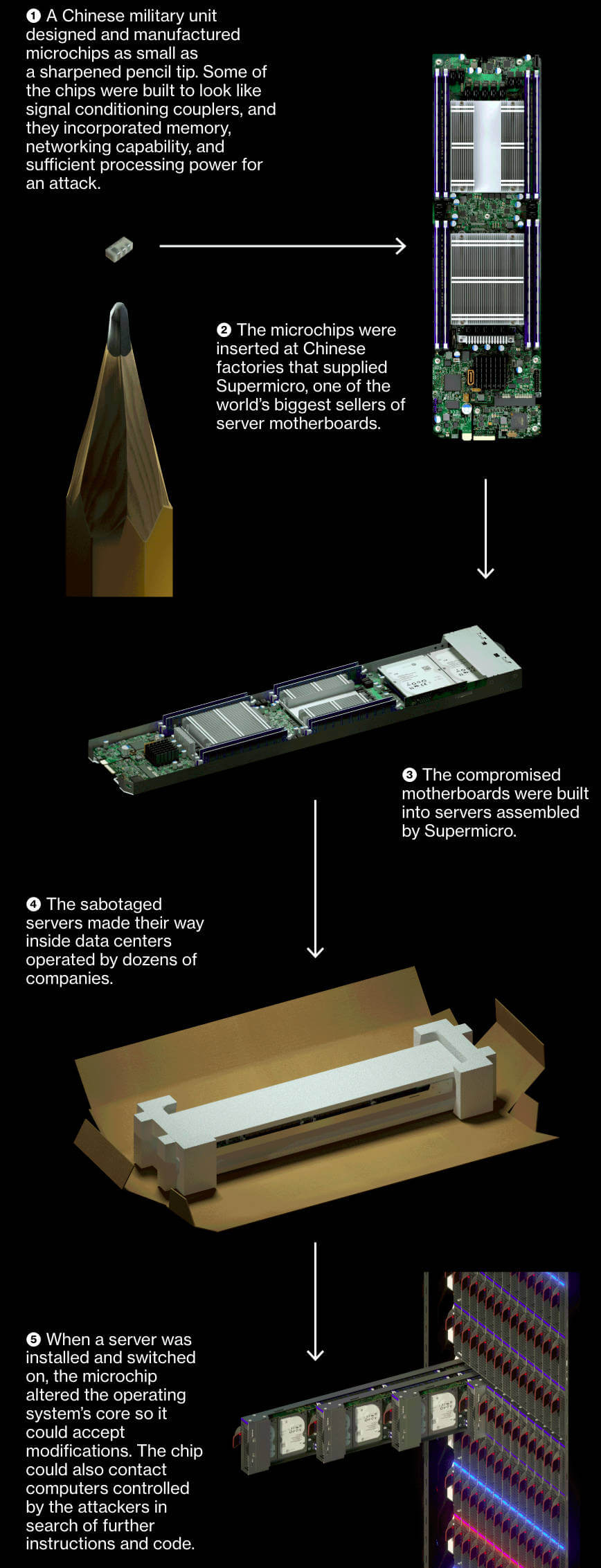

Niestety artykuł Bloomberga nie wyjaśnia zbyt wielu aspektów technicznych. Natomiast umieszczone przez dziennikarzy zdjęcia nie prezentują odkrytego na amerykańskich płytach głównych backdoora. Grafiki, które widzicie, jedynie obrazują skalę problemu. Mamy tutaj do czynienia z niewielkim układem, który miał zostać podpięty do BMC/IPMI serwera. W ten sposób chińscy hakerzy mogliby przechwytywać i modyfikować komendy wysyłane pomiędzy elementami płyty głównej. Dziennikarze powołują się również na wypowiedź świadka, który widział raport opisujący podejrzany układ prześwietlony promieniami X. Mowa jest również o kilku wariantach tego samego chipu. Oznacza to, że Chińczycy opracowali kilka wariantów sprzętowego backdoora. Jednak nic nie wskazuje na to, że został on kiedykolwiek użyty. Całkiem możliwe, że brak aktywności backdoora wynika z ataku przeprowadzonego przez amerykańskie służby. Dziennikarze ustalili, że amerykanie namierzyli infrastrukturę serwerów C&C (Command and Control) i je zhakowali. To właśnie wtedy miało dojść do odkrycia listy 30 firm, których serwery komunikowały się z maszynami chińczyków.

Zooming in on the Bloomberg animation showing the alleged malicious component in the Supermicro servers looks reasonable for the described attack. It is positioned on an unpopulated SOIC-8 SPI flash footprint between the SOIC-16 SPI flash chip and the BMC. pic.twitter.com/EdFweJk0EE

— Trammell Hudson ⚙ (@qrs) 4 października 2018

Apple i Amazon wyraźnie zaprzeczają zarzutom Bloomberga

Dziennikarze Bloomberga skontaktowali się z przedstawicielami Apple oraz Amazona przed publikacją artykułu. Amazon opublikował oświadczenie, w którym zaznaczył, że nie wiedział o backdoorze podczas rozmów dotyczących zakupu Elemental Technologies. Gigant zaznacza, że nie współpracował w tej sprawie z FBI oraz nie udostępnił żadnych serwerów do analizy. Natomiast zlecony audyt bezpieczeństwa wykazał 4 błędy niezwiązane z opisaną sprawą. Z kolei Apple zarzuca Bloombergowi brak otwartości podczas prowadzonych rozmów. Dziennikarze nie dopuszczali do myśli tego, że ich informatorzy mogą się mylić. Gigant z Cupertino przypuszcza, że mogło dojść tutaj do pomyłki. Najprawdopodobniej uzyskane informacje dotyczą incydentu z 2016 roku, kiedy to Apple odkryło zainfekowany sterownik w jednym z serwerów Supermicro. Do tego dochodzi oświadczenie opublikowane przez Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych. Agencja podkreśliła w nim, że obecnie nie ma żadnych powodów, żeby wątpić w oświadczenia Apple oraz Amazona. Z kolei dziennikarze podtrzymują swoją wersję wydarzeń.

Sprawa Huawei i ZTE w tle

Cała sprawa nie ma żadnego związku z chińskimi producentami stacji bazowych, tj. Huawei oraz ZTE. Jednak historia ta pokazuje to, czego mogą obawiać się rządy zakazujące budowy sieci komórkowych z użyciem sprzętu pochodzącego z Chin. Przy czym musimy pamiętać o tym, że aktywność jakiegokolwiek backdoora można wykryć za pomocą skutecznych monitorów ruchu sieciowego. Dlatego właśnie operatorzy z całego świata monitorują zachowanie posiadanych stacji bazowych. Do tej pory nikt nie wykrył żadnego backdoora w stacjach bazowych LTE pochodzących od Huawei. Jednak mamy już do czynienia z pierwszym zakazem stosowania chińskiego sprzętu przy budowie sieci 5G, który wynika z braku skutecznych metod monitorowania nowej technologii.

Źródło: Bloomberg, Apple , Amazon, Departament Bezpieczeństwa Wewnętrznego