Świat nowych technologi jest nie tylko interesujący, ale również zaskakujący. Przekonujemy się o tym, kiedy docierają do nas informacje o ukrytym zastosowaniu popularnych aplikacji, czy też nowych metodach ataków. W zeszłym tygodniu dowiedzieliśmy się m.in. do czego (oprócz nawigowania) jest używana aplikacja Yanosik oraz w jaki sposób można ominąć nowe zabezpieczenia Apple. Oprócz tego przekonaliśmy się, że hakerzy interesują się obrabianiem stacji benzynowych (czyżby był to efekt podwyżek cen paliw?), a niektórzy z nich zastanawiają się nad użyciem kamer termowizyjnych do wykradania haseł.

Yanosik przyznaje, że współpracuje z lokalizatorami notiOne

Aplikacja Yanosik jest bardzo popularna wśród polskich użytkowników, ponieważ oferuje unikatowe funkcje i jest do tego darmowa. Jednak jej użytkownicy zauważyli, że zachowuje się ona dość dziwnie. Część osób zauważyło, że pomimo wyłączenia Yanosika, aplikacja dalej działa w tle i zmienia opcje związane z Bluetooth. Dlaczego? Okazało się, że smartfony z zainstalowanym Yanosikiem służą do określania pozycji lokalizatorami notiOne, które korzystają z modułów BLE (Bluetooth Low Energy). Same lokalizatory notiOne nie łączą się bezpośrednio z siecią. Dlatego do poprawnej pracy wymagają współpracy z popularną usługą, która sprawdziłaby się w roli pośrednika. Dziennikarze z Zaufana Trzecia Strona ustalili, że firmy stojące za oboma projektami należą do wspólnej grupy kapitałowej Neptis S.A., więc współpraca pomiędzy Yanosikiem, a notiOne wydaje się oczywistym rozwiązaniem. Informacja ta została potwierdzona przez twórców aplikacji. Przy czym zaznaczyli, że przekazywane informacje nie są danymi osobowymi, więc jest to zgodne z obowiązującym regulaminem. W ten sposób Yanosik finansuje działanie darmowej aplikacji. Szkoda tylko, że użytkownicy nie są w przejrzysty sposób informowani o tym, że Yanosik cały częściej korzysta z modułu Bluetooth, niż jest to niezbędne, co przekłada się na szybsze zużycie baterii.

Nowe zabezpieczenie iPhone’a można obejść dowolną przejściówką Apple

Apple bardzo poważnie podchodzi do prywatności swoich użytkowników. Doskonale zdają sobie sprawę z tego organy ścigania, które muszą się sporo natrudzić, żeby odblokować iPhone skonfiskowane od podejrzanych. Apple jest nieugięte i nie oferuje żadnych backdoor’ów. Dlatego powstały firmy, które się specjalizują w projektowaniu urządzeń służących do odblokowywania iPhone’ów. Ostatnia aktualizacja systemu iOS miała w tej kwestii dość dużo zmienić, ponieważ aktualizacja iOS 11.14.1 wprowadziła opcję „Akcesoria USB”, która ogranicza funkcjonalność portu Ligtning, jeśli smartfon jest zablokowany przez dłużej niż godzinę. Po tym czasie wyłączana jest wszelka transmisja danych i można użyć tego portu jedynie do ładowania smartfona. Jednak okazało się, że zabezpieczenie te można obejść podłączając do iPhone’a dowolną przejściówkę. W takim przypadku iOS nie uaktywni ograniczeń portu Ligtning. Tak naprawdę rozwiązanie to jest jak najbardziej sensownie. Gdyby Apple nie zaimplementowało takiego rozwiązania, to słuchawki podłączone do portu Ligtning przestawałyby działać, jeśli iPhone pozostawałby zablokowany przez dłużej niż 1 godzinę.

Hakerzy kradną paliwo na stacjach benzynowych

Dzisiaj elektronika otacza nas na każdym kroku. Coraz popularniejsze są również wszelkiej maści rozwiązania bezprzewodowe. Jednak mają one jedną wadę. Źle zaprojektowany system bezprzewodowy można złamać w dość spektakularny sposób. Przekonał się o tym niedawno właściciel jednej z amerykańskich stacji benzynowej. Grupie crackerów udało się w biały dzień ukraść prawie 2300 litrów paliwa. Przestępcy podjechali 10 samochodami na stację benzynową Marathon niedaleko centrum Detroit i za pomocą urządzenia bezprzewodowego przejęli kontrolę nad pompą dystrybutora. Pracownik stacji stracił nad nią kontrolę i nie mógł w żaden sposób powstrzymać przestępców. System zainstalowany na stacji benzynowej nie reagował. Pomogło dopiero użycie narzędzi awaryjnych, których działanie nie zależy od zainstalowanej elektroniki. Szczegóły nt. ataku nie są znane. Podejrzewa się, że hakerzy wykorzystali znaną sobie lukę w oprogramowaniu ForceSite. Jednak nie zostało to przez nikogo potwierdzone. Znane są już przypadki, w których hakerzy zmieniali ceny paliw, przechwytywali płatności kartą, czy też wyłączali pompy. Dlatego ważne jest, żeby każdy, kto korzysta z rozwiązań bezprzewodowych, zainteresował się ich bezpieczeństwem.

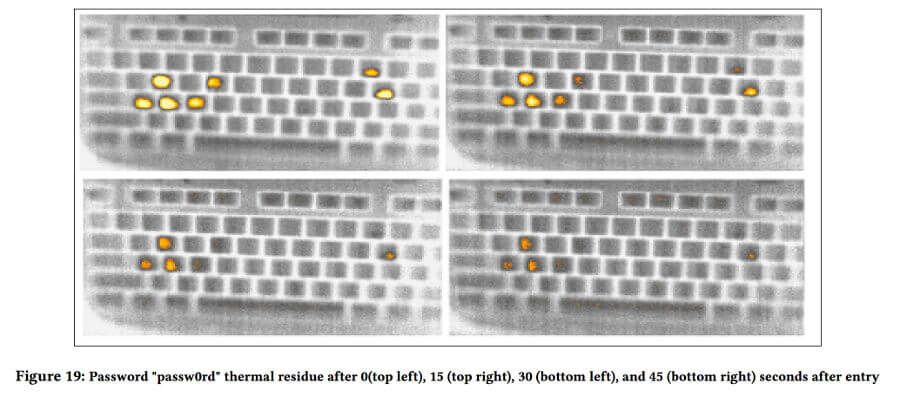

Thermanator, czyli atak wykradający hasła z użyciem kamery termowizyjnej

Specjaliści zajmujący się b ezpieczeństwem cyfrowym co jakiś raz raczą nas informacjami o nowych innowacyjnych metodach ataków. Tym razem naukowcy z UCI (Uniwersytet Kalifornijski w Irvine) przyjrzeli się temu, jak można wykradać hasła za pomocą kamery termowizyjnej. Temperatura ciała człowieka jest dużo wyższa od temperatury otoczenia w tym klawiatury. Dlatego, jeżeli dotykamy dany klawisz, to go ogrzewamy. Okazuje się, że jeżeli dysponujemy odpowiednią aparaturą, to dzięki pozostawionym śladom terministycznym można ustalić, jakie klawiszy były naciskane. Jednak atak nazwany Thermanator ma kilka wad. Po pierwsze haker musi nagrać kamerą termowizyjną używaną przez nas klawiaturę do 30 sekund po wpisaniu hasła. Po tym czasie ślady termiczne znikają. Drugi problem polega na tym, że nagranie nie pozwala w jednoznaczny sposób określić kolejności wciskanych klawiszy. Eksperyment pokazał, że atak Thermanator można użyć jedynie w przypadku prostych haseł, które odnoszą się do ogólnie używanych słów (naukowcy opierali się na słowniku angielskim). Zatem, o ile opisana przez naukowców metoda ataku jest ciekawa, to jej praktyczne zastosowanie jest mocno ograniczone.

![[AKTUALIZACJA] Marek Zagórski odchodzi, znamy nowego sekretarza ds. informatyzacji fot. Kancelaria Sejmu / Łukasz Błasikiewicz](https://www.speedtest.pl/wiadomosci/wp-content/uploads/2021/06/sejm-218x150.jpg)