O zagrożeniu tym dowiedziałem się od kolegów, którzy musieli odwołać swoje przyjście na niedzielnego grilla. Cóż, praca w IT pociąga za sobą pewne konsekwencje i liczy się tam dyspozycyjność. Co było tak straszne, że zaciągnęło do pracy niemal wszystkie działy IT? Sprawcą całego zamieszania jest ransomware, który atakuje niezabezpieczone komputery z rodziny Windows. Zagrożone są wszystkie wersje tego systemu operacyjnego. Najgorzej jest z maszynami chodzącymi pod kontrolą niewspieranych już Windows XP oraz Vista.

Nigdy nie lubiłem tzw. Otoczenia Sieciowego, czyli protokołu Samba. Już za czasów Windows 98 uważałem to za mało wydajny sposób wymiany danych pomiędzy komputerami w sieci lokalnej. Co prawda na komputerach z Windowsem jest on wygodny w użyciu i upowszechnił się chyba tylko dzięki wydajnym infrastrukturom sieci lokalnych. Jednak implementacja tego protokołu w systemach Windows nie była bezpieczna. Sama luka została odkryta przez NSA (Agencja Bezpieczeństwa Narodowego Stanów Zjednoczonych). Agenci opracowali na podstawie swojego odkrycia expliot o nazwie EternalBlue. Początkowo nikt miał o tym nie wiedzieć, ale grupa hakerska Shadow Brokers wykradła go z serwerów NSA 14 kwietnia tego roku.

Microsoft załatał lukę 14 marca w ramach biuletynu bezpieczeństwa MS17-010.

Dziura jest bardzo poważna, ponieważ pozwala on na zdalne wykonanie dowolnego kodu. Użytkownicy wersji systemów Windows wspieranych przez Microsoft (czyli Windows 7, 8.1 oraz 10) powinni już mieć zainstalowaną odpowiednią łatkę. Oczywiście mowa tutaj o tych, którzy nie wyłączyli automatycznej instalacji aktualizacji. Ci, którzy wiedzą lepiej i specjalnie wyłączyli tę funkcję, sami narazili się na okup. Coż, za głupotę się płaci. Tym razem jest to 300 dolarów, a raczej utrata cennych danych. Jednak specjaliści od bezpieczeństwa radzą, aby postąpić zgodnie ze strategią znaną z amerykańskich filmów i nie negocjować z terrorystami. Jeśli zapłacicie haracz za odszyfrowanie swoich plików, to traficie na przysłowiową czarną listę cyberprzestępców. Dla hakerów będzie to znak, że jesteście dojnymi krowami, więc znajdziecie się na ich celowniku przy najbliższej okazji.

Microsoft wypuścił łatkę nawet dla Windows XP.

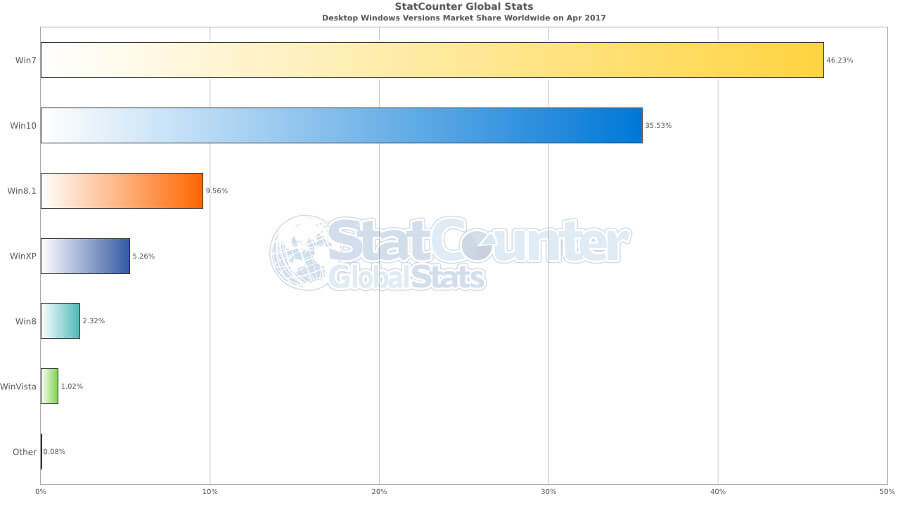

Kto jeszcze używa Windows XP albo Vista? Statystyki pokazują, że wśród Internautów królują wspierane przez Microsoft wersje systemu operacyjnego Windows. Cała skazana już na wyginięcie trójca znajduje się w mniejszości, przy czym najpopularniejszy z nich jest Windows XP (5,26% udziałów). Niestety, Windows XP, 8 oraz Vista otrzymały krytyczną łatkę dopiero po fali ataków. WannaCry zaatakowało głównie komputery, które pracowały sobie spokojnie w przeróżnych placówkach użytku publicznego. Oberwało się komisariatom policji, szpitalom, lotniskom, bankomatom oraz wszędzie tam, gdzie myślano, że urządzenia z Windowsem na pokładzie nie mają bezpośredniego dostępu do Internetu i są bezpieczne. Jeżeli chcecie zainstalować wymaganą dla Waszego systemu łatkę, to wszystkie dokładne informacje na ten temat znajdziecie na blogu Microsoftu.

Wirus WannaCrypt został wyłączony, ale pojawiła się wersja 2.0.

Okazało się, że pierwsza wersja WannaCry miała ukryty wyłącznik. Okazało się, że przed rozpoczęciem szyfrowania plików oraz zarażania sąsiednich komputerów, robak próbował łączyć się z kilkoma domenami, w tym iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, która nie istniała. Jeden ze specjalistów od zabezpieczeń postanowił zarejestrować ten adres, aby monitorować skalę zjawiska. Jak się okazało, aktywował on w ten sposób ukryty wyłącznik, ponieważ ransomware deaktywowało się po połączeniu z domeną iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Jednak hakery bardzo szybko zmodyfikowali swoje „dzieło”, tak aby nie posiadało już tego mechanizmu. Po całym weekendzie ofiarą ataku padły komputery z około 150 krajów. Mówi się o 10 000 organizacjach oraz firmach i 200 000 użytkowników domowych. Robak sparaliżował pracę wielu firm, aktualnie wiadomo między innymi o takich gigantach jak Renault, Nissan, Frankfurt Sbahn, Fedex, Telefonica (Hiszpański operator), Megafon (Rosja) czy też Portugal Telecom. W Polsce problem ten dotknął 1235 komputerów (dane CERT). Jednak o wielu zainfekowanych firmach na pewno nigdy się nie dowiemy.

Here is a video showing a machine on the left infected with MS17-010 worm, spreading WCry ransomware to machine on the right in real time. pic.twitter.com/cOIC06Wygf

— Hacker Fantastic (@hackerfantastic) 13 maja 2017

Taki atak jest plamą na honorze każdej firmy IT.

Wiadomo, że nikt nie lubi przyznawać się do błędów. Jednak tutaj mamy do czynienia z ujawnieniem rażących zaniedbań. Jedyne co wystarczyło zrobić, aby zapobiec atakowi, to używanie aktualnego oprogramowania. WannaCry dostał się tam, gdzie poluzowano mechanizmy bezpieczeństwa. Zawiodły takie mechanizmy jak: firewall’e z otwartym portem 445 (używany przez protokół Samba), niewymuszanie instalowania aktualizacji czy trzymanie w sieci urządzeń z niewspieranym już systemem operacyjnym. Do bardzo ciekawego wniosku doszedł również sam Microsoft. Szef działu prawnego Microsoftu Brad Smith oświadczył, że WannaCrypt jest kolejnym przykładem, kiedy to exploit opracowany przez agencje rządowe Stanów Zjednoczonych został wykradziony i sieje spustoszenie. Podobnego zdania jest Władimir Putin. Zgodził on się z Microsoftem i zaznaczył, że Rosja nie ma nic wspólnego z całym zamieszaniem. Odniósł się tym samym do sugerowania, jakoby Rosja była źródłem ataku, ponieważ to właśnie tam zainfekowano najwięcej maszyn. Tak naprawdę wynikać to może z wysokiego poziomu piractwa za wschodnią granicą naszego kraju.

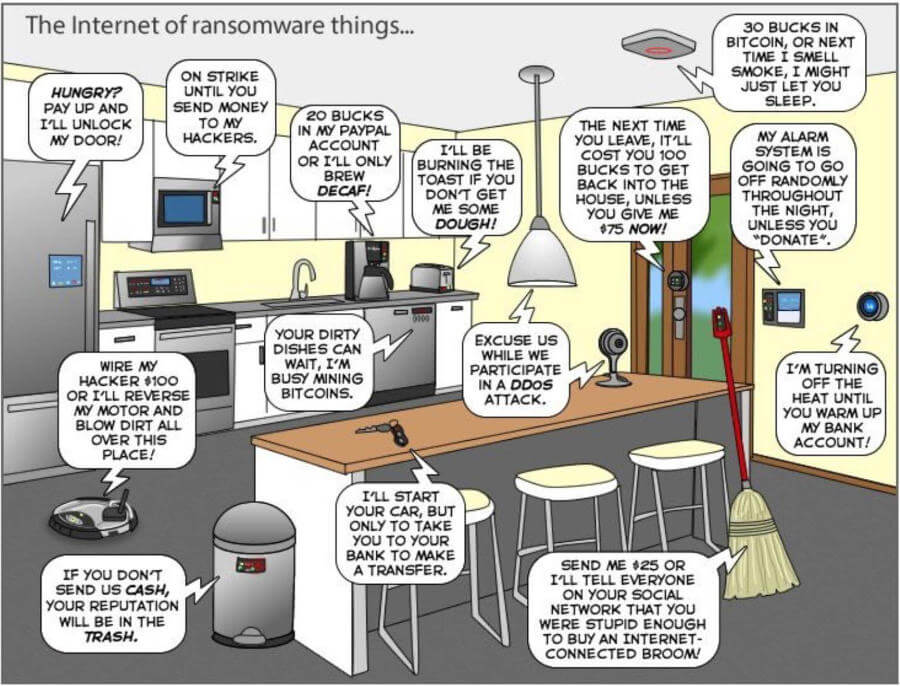

Nie ma tego złego, co by na dobre nie wyszło. Po całym zamieszaniu wiele firm na pewno usprawni swoje mechanizmy bezpieczeństwa. Na pewno również producenci różnego sprzętu będą zwracać większą uwagę na aktualizowanie oprogramowania. Kto wie, może uda nam się uniknąć czarnej wizji przyszłości z poniższego obrazka.

![[AKTUALIZACJA] Marek Zagórski odchodzi, znamy nowego sekretarza ds. informatyzacji fot. Kancelaria Sejmu / Łukasz Błasikiewicz](https://www.speedtest.pl/wiadomosci/wp-content/uploads/2021/06/sejm-218x150.jpg)