Pamiętam, jakby to było wczoraj, jak pisałem na studiach artykuły dotyczące bezpieczeństwa sieci WiFi. Ponieważ pamiętają to tylko najstarsi górale (trochę lat temu to było), to dotyczyły głównie wyższości szyfrowania WPA nad WEP. Od tego momentu wiele wody w Wiśle upłynęło, a my doszliśmy do tego, że najpopularniejszym standardem stało się WPA2. Może to jednak potrwać niedługo, bo na rynek próbuje przebić się młodszy brat, czyli WPA3. Niestety, wejście miał nie najlepsze.

WPA jest to standard szyfrowania sieci bezprzewodowych. Kto używa internetu trochę dłużej, wie, że jest on następcą słynnego w swoich czasach szyfrowania WEP. Wprowadzone zostało ono przez organizację WiFi, a pierwsza wersja pojawiła się na rynku parę ładnych lat temu, bo aż w 2003 roku. Wykorzystuje ono takie protokoły jak TKIP, 802.11.x oraz uwierzytelnianie EAP. W przypadku WPA możliwe jest korzystanie z dwóch trybów: Enterprice (używa RADIUSA) oraz Personal (nie dzieli klucza między userów, wykorzystywane jest jedno PSK).

Obecnie na rynku najczęściej może spotkać szyfrowanie WPA2.

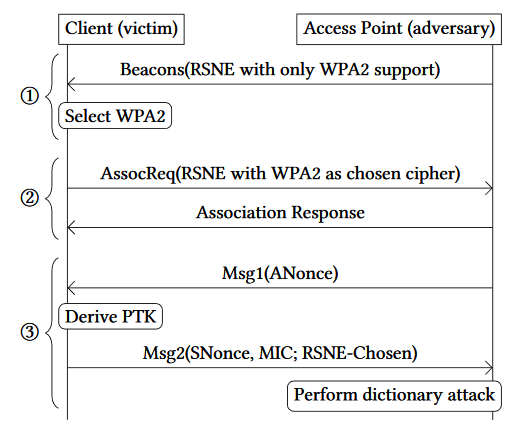

Nie zdarza się, aby routery wykorzystywały WPA w pierwszej wersji, a co dopiero WEP. Chociaż, zapewne znajdą się tacy, co kochają “suicide hotline”. Najważniejszą różnicą pomiędzy wersją WPA2 i WPA jest wykorzystywana metoda szyfrowania. WPA korzysta z TKIP/RC4 i MIC, natomiast WPA2 używa nowszego i bezpieczniejszego CCMP/AES. Co więcej, WPA w wersji PSK jest dość mocno podatne na ataki i to te słownikowe. Rzadko się bowiem zdarza, że do podania hasła do WiFi przeciętny Kowalski wyciąga KeePassa (zapewne nawet nie wie, co to jest i do czego tego używać). Hasła są więc mało skomplikowane i krótkie, a co za tym idzie — podatne na złamanie.

Co więcej, warto też wspomnieć, że WPA TKIP jest podatne na atak kryptograficzny, ale taki o ograniczonym zasięgu.

W ogóle mnie to nie dziwi. Są to standardy, które już jakiś czas wiszą na rynku, a technologia idzie mocno do przodu. Mamy coraz lepsze bebechy na biurkach i metody zabezpieczeń, które kiedyś były nie do złamania, teraz legną w ciągu kilku minut. Wyższa moc obliczeniowa, inne sposoby na ataki, kolejne znalezione podatności. Rozwiązaniem miało być kolejne szyfrowanie, czyli WPA3 – a przynajmniej wszyscy na to liczyli.

WPA2 nie było takie złe, ale wszystko do czasu.

Szyfrowanie wykorzystuje 128-bitowe klucze, implementuje IEEE 802.11i oraz CCMP, naprawia luki WEP. Co więcej, korzysta ono z kluczy dynamicznych, co na czasy jego wprowadzenia było wielką nowością na rynku. Oznacza to, że dzielenie kluczy odbywa się na poziomie użytkownika, sesji i pakietów. Wszystko, co dobre, szybko się kończy. Przyszedł czas, aby powoli wysyłać WPA2 na zasłużoną emeryturę. Tutaj WiFi wypuściło kolejnego, młodszego braciszka, czyli WPA3. To było do przypuszczenia. Ważne jest, aby poinformować, że jego implementacja obiecywała o wiele wyższa bezpieczeństwo. Tak w sumie było do tej pory. Każde nowe szyfrowania było wielkim sukcesem rynku i od momentu wprowadzenia, ciężko było je złamać. Niestety, w sieci krąży wiele informacji, jakoby podstawy zabezpieczeń protokołu zostały mocno zaniedbane.

Obiecanki – cacanki, a WPA3 dało ciała.

WPA3 miało być gwiazdą bezpieczeństwa na miarę XXI wieku. Obiecywano o wiele lepsze uwierzytelnienie i ochronę przewalających się w sieci danych. Trzeba przyznać, że w dzisiejszych czasach jest nam to potrzebne, jak nigdy wcześniej. Jesteśmy narażeni na ataki z każdej strony, ponieważ już wszystko podłączone jest do sieci: komputery, smartfony, telewizory, zegarki, lodówki, tostery, wagi — niedługo podłączą nasze mózgi (jeżeli już gdzieś tego nie zrobili). Nic dziwnego, że oczekujemy czegoś naprawdę z jajem, a dostajemy niestety wielkanocne zbuki z zeszłych lat. Mimo starań szyfrowanie WPA3 nie udało się tak, jak planowano i pojawiły się błędy.

Podatności w szyfrowanie są dwie i mogą naprawdę namieszać.

O problemach poinformowały New York i Tel Aviv University w swojej naukowej publikacji. Sprawa okazała się godna sygnaturowana jednym zdaniem: “protokół WPA3 można już złamać”. Łatwo przyszło, łatwo poszło. Istnieją dokładnie dwie podatności, które pozwalają na złamanie szyfrowania i co najgorsze, doprowadza do nich sama budowa WPA3. Mało kto się tego spodziewał, że podwaliny błędów leżą w… podstawach metody. WiFi Alliance pokusiło się nawet o wydanie oświadczenia, jakoby błędy WPA3 były poważne. Urządzenia, na które wpływ miały te podatności w zabezpieczeniach standardu WPA3 Wi-Fi, umożliwiają zbieranie informacji o kanałach bocznych na urządzeniu oraz nie wdrażają prawidłowo pewnych operacji kryptograficznych. Wszystko opiera się na tym, że WPA3 używa protokołu Wi-Fi Device Provisioning Protocol (DPP) zamiast wspólnych haseł do rejestrowania nowych urządzeń w sieci.

Daje to użytkownikom możliwość skanowanie kodów QR lub tagów NFC w celu rejestrowania stacji.

Co więcej, w przeciwieństwie do WPA2, cały ruch sieciowy jest szyfrowany dopiero po połączeniu z siecią, która korzysta z WPA3 WiFi Security. Protokół WPA3-Personal zastępuje klucz wstępny (PSK) w WPA2-Personal z jednoczesnym uwierzytelnianiem równym (SAE), aby zapewnić niezawodne uwierzytelnianie oparte na hasłach. Warto też zwrócić uwagę na to, że SAE, znane też jako Dragonfly posiada szereg podstawowych błędów projektowych. Wygląda na to, że ataki na WPA3 przypominają ataki słownikowe i pozwalają agresorowi odzyskać hasło poprzez nadużywanie lub wycieki kanałów bocznych na podstawie pamięci podręcznej. Taki wniosek wysnuli badacze z Uniwersytetów New York i Tel Aviv. Ostrzegają oni także, że wady mogą utrzymać się przez lata — szczególnie w tańszych urządzeniach. Według nich WPA3 nie spełnia standardów nowoczesnej metody szyfrowania.

Na szczęście, podatność dotyczy tylko policzalnej i ograniczonej ilości urządzeń, także nie zapanuje ogólnobezprzewodowa epidemia.

Dotyczy to sprzętu, który posiada wczesną implementację nowego szyfrowania. W przeciwieństwie do niektórych znanych nam firm, WiFi Alliance szykuje już łatki i aktualizacje. Powinni się pojawić w najbliższym czasie. Oczywiście, mimo podatności, WPA3 jest bezpieczniejsze od WPA2. Szyfrowanie po prostu miało dziadowskie wejście na rynek i na pewno nie pozostawi to miłego wspomnienia.