Już zdążyliśmy się przyzwyczaić do tego, że badacze zajmujący się bezpieczeństwem donoszą nam co jakiś czas o lukach odkrytych w systemach iOS i Android. Z kolei ekipa Ginno Security Laboratory odkryła inny, równie groźny wektor ataku. Są nim luki w aplikacjach obsługiwanych przez karty SIM: WIB oraz S@T.

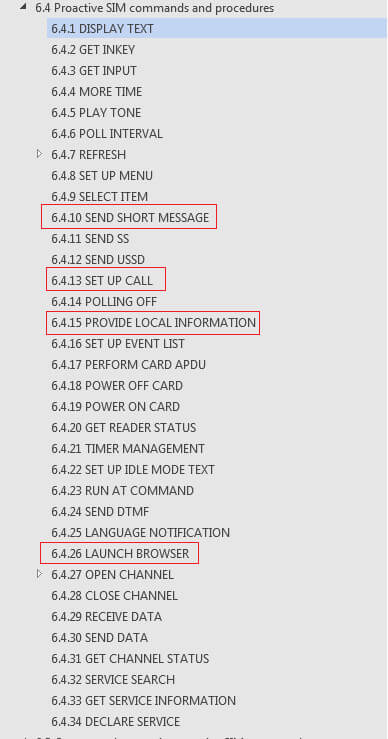

Luki w oprogramowaniu istniały, istnieją i będą istnieć. Problem pojawia się w momencie, kiedy mamy do czynienia z łatwą do wykorzystania i powszechną dziurą w zabezpieczeniach. Tak właśnie jest tym razem. Badacze z Ginno Security Laboratory opublikowali niedawno raporty opisujące podatności występujące w aplikacjach obecnych na kartach SIM. Najgorsze w nich jest to, że atak może być przeprowadzony zdalnie, bez żadnego sygnału, który mógłby wzbudzić czujność ofiary. Na domiar złego atakujący musi znać jedynie nasz numer telefonu. W obu przypadkach atak pozwala cyberprzestępcy na: wysyłanie SMS-ów (również premium), wykonywaniu połączeń telefonicznych, odczytywanie lokalizacji, sprawdzenie numeru IMEI, uruchomienie strony w przeglądarce WAP.

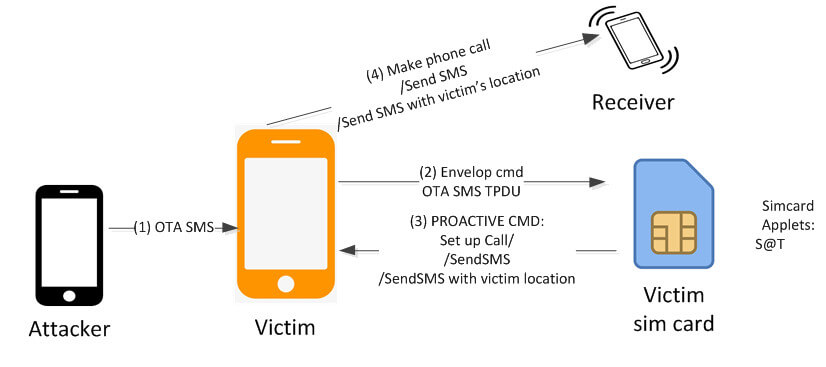

Schemat ataku jest bardzo prosty. Przedstawia go poniższy rysunek. Różnica pomiędzy S@Tattack i WIBattack sprowadza się do użycia innych komend, które wykorzystują podatności w danych aplikacjach.

Jak wygląda atak S@Tattack

Na poniższym nagraniu możecie prześledzić cały scenariusz ataku. Korzysta on z podatności występujących w aplikacji S@T, która jest zestawem narzędzi służących po nawigowaniu po menu karty SIM.

Idea ataku sprowadza się do wysłania do ofiary SMS-a spreparowanego w taki sposób, żeby wyglądał on jak komunikat OTA dla karty SIM. W ten sposób wiadomość nie jest przetwarzana przez aplikację odpowiadająca za obsługę SMS-ów na naszym smartfonie. Dzięki temu przestępca może wykonać dowolną komendę obsługiwaną przez S@T.

Niektóre z nich są naprawdę niebezpieczne. Kreatywni przestępcy mogą użyć ich do wyłudzania pieniędzy za pomocą numerów premium.

Jak wygląda atak WIBattack

Atak WIBattack działa na praktycznie tej samej zasadzie, co S@Tattack. Z tą różnicą, że zamiast aplikacji S@T, wykorzystywane są podatności odkryte w WIB (Wireless Internet Browser). WIB również jest aplikacją pracującą na poziomie karty SIM.

Tutaj również mamy do czynienia z wiadomością SMS wyglądającą jak komunikat OTA. Dlatego też nie zadziałają tutaj żadne zabezpieczenia zaimplementowane z poziomu systemu operacyjnego smartfona. Lista komend, które można wykonać z poziomu WIB sprawia, że włos jeży się na głowie.

Jak się bronić przed atakami S@Tattack i WIBattack

Niestety aplikacje WIB i S@T są wciąż używane przez operatorów na całym świecie. Dodatkowo oba opisane ataki opierają się na podatnościach odkrytych w elemencie, na który przeciętny użytkownik nie ma żadnego wpływu. Jest nim oczywiście karta SIM, którą dostajemy od operatora. Szczerze mówiąc, to nawet trudno jest stwierdzić, czy dysponujemy kartą podatną na oba ataki. 100% pewności daje jedynie skaner SIM. Przy czym Ginno Security Lab pracuje już nad aplikacją na Androida, która ma pozwolić na sprawdzenie karty SIM pod kątem odkrytych podatności.

Na szczęście przed opisanymi atakami istnieje kilka zabezpieczeń. Część z nich może być wdrożona po stronie sieci i operatora. Są nimi:

- SMS Home Routing,

- filtrowanie wiadomości OTA SMS,

- wysłanie komunikatu OTA aktualizującego MSL lub usuwającego WIB,

- skanowanie kart SIM przed wysłaniem ich do klientów,

- wymiana podatnych na atak kart SIM na nowe.

Z kolei laboratorium SRLabs postanowiło sprawdzić potencjalną skalę zagrożenia. Po sprawdzeniu 800 kart SIM okazało się, że 9,1% z nich jest podatnych na jeden z ataków. Przy czym aplikacje S@T i WIB znajdowały się na 20,1% ze sprawdzonych kart.

Źródło: Ginno Security Laboratory (1), (2), SRLabs